Suite à l’annonce d’une importante faille découverte dans le protocole SMBv3, Microsoft vient de diffuser un correctif. Si vous ne l’avez pas déjà fait, mieux vaut ne pas tarder et faire rapidement la mise à jour du système.

Si Microsoft a livré mardi dernier un ensemble de correctifs à destination de Windows 10 (le fameux Patch Tuesday, qui est diffusé une fois par mois), l’éditeur vient de publier en catastrophe un autre correctif. Car plus tôt dans la semaine, Microsoft a communiqué sur une importante vulnérabilité de sécurité dans la gestion du protocole SMBv3, mais n’aurait visiblement pas dû le faire alors que la faille en question n’était pas encore comblée. Un petit cafouillage qui a donc obligé Microsoft à revoir sa copie et à publier un correctif moins de 3 jours à peine après le Patch Tuesday.

Microsoft livre trop d’informations avant l’heure

C’est donc dans l’urgence que Microsoft vient de publier un correctif à destination de Windows 10 et de Windows Server 2019. Celui-ci concerne les versions 1903 et 1909 du système d’exploitation et vient combler une grosse faille découverte dans la version 3.1.1 du protocole SMB (Server Message Block). Ce protocole extrêmement populaire est utilisé pour partager des fichiers et diverses ressources sur le réseau. Si Microsoft expliquait en début de semaine avoir découvert une faille de sécurité référencée CVE-2020-0796 dans le protocole SMBv3, l’entreprise en a visiblement trop dit. Suite au communiqué, des chercheurs en sécurité ont ainsi réussi à localiser en moins de 5 minutes le bug et l’exploiter.

De quoi faire réagir Microsoft le plus rapidement possible, car la faille du SMBv3 est des plus critiques et permet à un attaquant d’exécuter sur une machine distante du code malveillant assez facilement. « Microsoft a connaissance d’une vulnérabilité d’exécution de code à distance quant à la manière dont le protocole Microsoft Server Message Block 3.1.1 (SMBv3) traite certaines requêtes. », explique l’éditeur de Redmond sur son site. « Un attaquant qui parviendrait à exploiter cette vulnérabilité pourrait exécuter du code sur le client ou le serveur SMB cible. Pour exploiter cette vulnérabilité sur un serveur SMB, un attaquant non authentifié pourrait envoyer un paquet spécialement conçu à un serveur SMBv3 ciblé. Pour exploiter cette vulnérabilité sur un client SMB, un attaquant non authentifié devrait configurer un serveur SMBv3 malveillant et convaincre un utilisateur de s’y connecter. »

Comment mettre à jour Windows 10 pour combler la faille CVE-2020-0796 ?

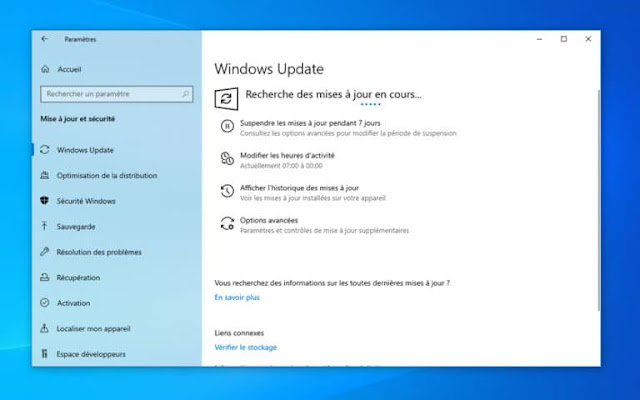

Connue sous le nom de KB4551762, la mise à jour en question s’effectue automatiquement via le Windows Update. Vous connaissez probablement la marche à suivre, mais au cas où, voici comment procéder :

- Pressez le bouton Démarrer en bas à droite de votre écran.

- Cliquez sur l’icône des Paramètres symbolisée par une roue crantée.

- Dirigez-vous sur la fonction Mise à jour et sécurité.

- Dans la partie Windows Update, pressez le bouton Rechercher des mises à jour. Vous devriez voir apparaître la mise à jour KB4551762, qui sera téléchargée et installée automatiquement (aucun redémarrage n’est nécessaire).

Enfin, vous avez aussi la possibilité de télécharger le pack complet de ce correctif en consultant le Catalogue Microsoft Update.

Source : Cette information et actualité qui a suscité notre intérêt, a été publiée par Bruno Mathieu sur le site phonandroid.com que nous remercions. il nous a semblé pertinent de vous en faire profiter.